Understanding Cybercrime: The World of Cybercrime

Cybercrime, also known as criminal activities in the internet or cyberspace, refers to criminal acts committed using technology and internet platforms. These crimes can target public infrastructure or personal property

- Uploaded on | 2 Views

-

louisaduval

louisaduval

About Understanding Cybercrime: The World of Cybercrime

PowerPoint presentation about 'Understanding Cybercrime: The World of Cybercrime'. This presentation describes the topic on Cybercrime, also known as criminal activities in the internet or cyberspace, refers to criminal acts committed using technology and internet platforms. These crimes can target public infrastructure or personal property. The key topics included in this slideshow are . Download this presentation absolutely free.

Presentation Transcript

Slide1Cyber Crime Cyber Crime Nur Cahyo Wibowo Nur Cahyo Wibowo

Slide2Cyber crime Cyber crime Kriminalitas dunia maya ( cybercrime ) atau kriminalitas di internet adalah tindakan pidana kriminal yang dilakukan pada teknologi internet ( cyberspace ), baik yang menyerang fasilitas umum di dalam cyberspace ataupun kepemilikan pribadi. Kriminalitas dunia maya ( cybercrime ) atau kriminalitas di internet adalah tindakan pidana kriminal yang dilakukan pada teknologi internet ( cyberspace ), baik yang menyerang fasilitas umum di dalam cyberspace ataupun kepemilikan pribadi. Cybercrime perbuatan melawan hukum yang dilakukan dengan menggunakan internet yang berbasis kecanggihan teknologi komputer dan telekomunikasi. Cybercrime perbuatan melawan hukum yang dilakukan dengan menggunakan internet yang berbasis kecanggihan teknologi komputer dan telekomunikasi.

Slide3Cyber crime (2) Cyber crime (2) Kejahatan Komputer dapat didefinisikan secara luas sebagai kegiatan kriminal yang menyangkut infrastruktur teknologi informasi, termasuk Kejahatan Komputer dapat didefinisikan secara luas sebagai kegiatan kriminal yang menyangkut infrastruktur teknologi informasi, termasuk – akses ilegal ( unauthorized access ), – akses ilegal ( unauthorized access ), – data interference (merusak, menghapus, memperburuk, merubah atau menekan tanpa ijin dari data komputer), penggunaan alat, pemalsuan (pencurian identitas –ID) dan kejahatan/penipuan elektronik. – data interference (merusak, menghapus, memperburuk, merubah atau menekan tanpa ijin dari data komputer), penggunaan alat, pemalsuan (pencurian identitas –ID) dan kejahatan/penipuan elektronik. – dll – dll

Slide41.Cyberpiracy 1. Cyberpiracy penggunaan teknologi komputer untuk : penggunaan teknologi komputer untuk : mencetak ulang software atau informasi mencetak ulang software atau informasi mendistribusikan informasi atau software tersebut melalui jaringan komputer mendistribusikan informasi atau software tersebut melalui jaringan komputer 2. Cybertrespass 2. Cybertrespass penggunaan teknologi komputer untuk meningkatkan akses pada: penggunaan teknologi komputer untuk meningkatkan akses pada: Sistem komputer sebuah organisasi atau individu Sistem komputer sebuah organisasi atau individu Web site yang di- protect dengan password Web site yang di- protect dengan password 3. Cybervandalism 3. Cybervandalism penggunaan teknologi komputer untuk membuat program yang : penggunaan teknologi komputer untuk membuat program yang : Mengganggu proses transmisi informasi elektronik Mengganggu proses transmisi informasi elektronik Menghancurkan data di komputer Menghancurkan data di komputer

Slide5Jenis Aktivitas Jenis Aktivitas 1. Unauthorized Access 1. Unauthorized Access 2. Illegal contents spam, gambling, etc 2. Illegal contents spam, gambling, etc 3. Penyebaran virus secara sengaja 3. Penyebaran virus secara sengaja 4. Data Forgery (pemalsuan) 4. Data Forgery (pemalsuan) 5. Cyber-Espionage, Sabotage and Extortion 5. Cyber-Espionage, Sabotage and Extortion 6. Cyberstalking 6. Cyberstalking

Slide6Jenis Aktivitas (2) Jenis Aktivitas (2) 7. Carding 7. Carding 8. Hacking and Cracking 8. Hacking and Cracking 9. Cybersquatting and Typosquatting 9. Cybersquatting and Typosquatting 10. Hijacking 10. Hijacking 11. Cyber Terorism 11. Cyber Terorism 12. Sniffing 12. Sniffing 13. Phishing 13. Phishing

Slide77Global Spam Volumes, Last Six Months Global Spam Volumes, Last Six Months http://www.senderbase.org/home/detail_spam_volume?displayed=last6months

Slide88The Pace of Malware Release is Accelerating The Pace of Malware Release is Accelerating

Slide992. (a) Internet Auction Fraud 2. (a) Internet Auction Fraud Source: http://www.ic3.gov/media/annualreport/2009_IC3Report.pdf

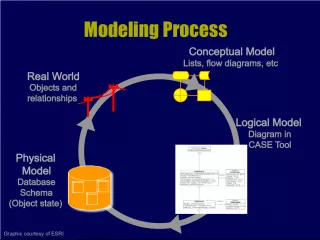

Slide10PenanggulanganPenanggulangan Mengamankan Sistem Mengamankan Sistem Penanggulangan Global Penanggulangan Global Perlunya CyberLaw Perlunya CyberLaw Perlunya Dukungan Lembaga Khusus ID-CERT, ID-SIRTII. Perlunya Dukungan Lembaga Khusus ID-CERT, ID-SIRTII.